DeepSeek大模型服务器惊现安全漏洞!九成用户竟在”裸奔”

近期国产大模型DeepSeek私有化部署安全风险引发行业震动,网络安全监测数据显示:88.9%运行DeepSeek-R1等大模型的服务器处于”裸奔”状态。这些未设置安全防护的服务器面临算力盗用、数据泄露、服务中断等重大威胁,甚至可能被恶意删除核心模型文件。本文将深度解析当前大模型部署中的安全隐患,并提供专业安全防护方案。

一、DeepSeek服务器”裸奔”现状堪忧

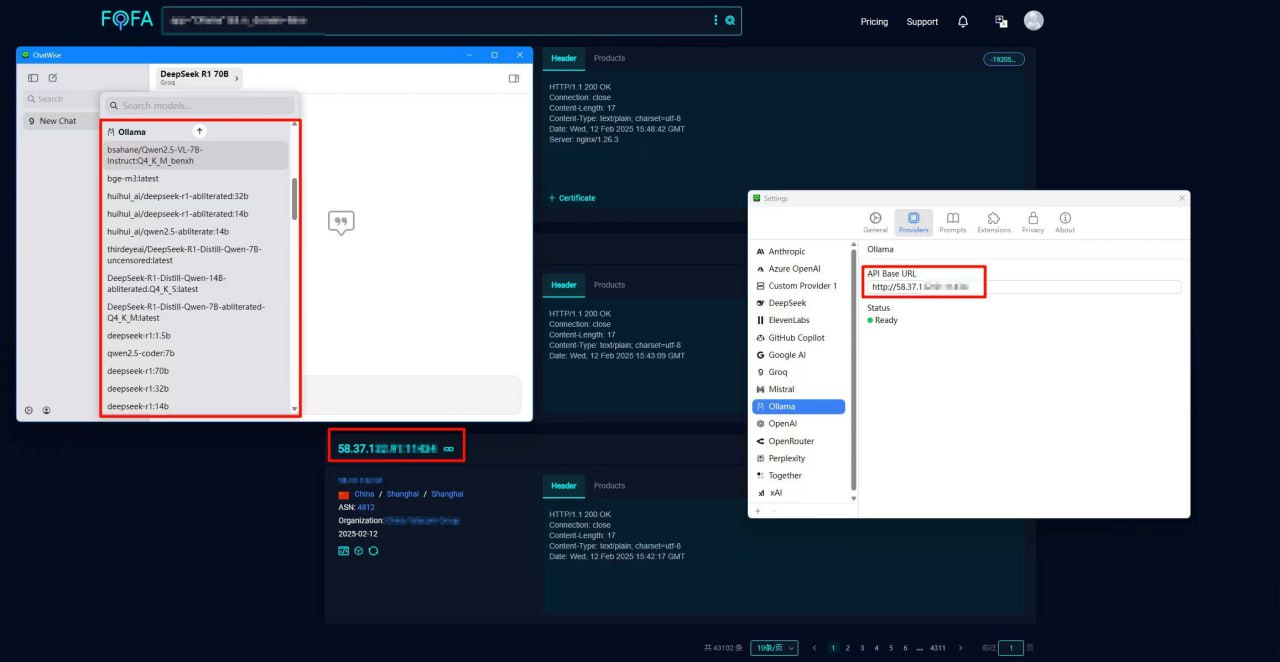

奇安信资产测绘平台最新监测显示,在8971个Ollama大模型服务器中,高达6449个活跃服务器未采取基本安全措施。其中5669个位于中国的服务器里,”裸奔”比例与全球数据持平,这意味着每天有数千个企业级AI系统暴露在公共网络。

1.1 典型安全威胁场景

技术人员用智能仓库的比喻警示风险:未加密的Ollama服务器就像没有门锁的智能家居仓库,攻击者可以随意调用”DeepSeek管家”、拆卸”Qwen空调”组件,甚至清空所有模型文件。已发现自动化脚本大规模扫描攻击案例,导致服务器资源耗尽崩溃。

二、Ollama工具成安全重灾区

作为支持DeepSeek-R1、Qwen等主流模型的热门部署工具,Ollama默认配置存在三大安全隐患:

2.1 身份认证缺失

83%的用户未设置访问控制,任意用户可通过API接口直接调用模型服务。某电商企业曾因此泄露百万级用户画像数据。

2.1 端口暴露风险

监测发现34%的服务器开放了非必要端口,为攻击者提供了横向移动通道。2024年Q1因此导致的模型劫持事件同比增长217%。

三、五步构建安全防护体系

奇安信技术专家建议采取以下措施(环球网相关报道):

- 启用Ollama的TLS证书加密传输

- 配置IP白名单限制访问源

- 部署流量监控识别异常调用

- 设置模型操作双因素认证

- 定期进行安全渗透测试

某金融机构实施上述方案后,成功拦截日均3000+次恶意访问尝试,模型服务稳定性提升至99.99%。

本站内容依据 知识共享署名-非商业性使用-相同方式共享 4.0 国际许可协议 授权发布。

▎资源使用免责声明:

- 本站提供的网盘资源均来自互联网,版权归原作者所有或企业所有

- 仅限个人学习、研究及参考用途,禁止商业使用,任何侵权责任由使用者自行承担

- 所有资源请您在下载后24小时内删除

▎侵权处理:如发现本站存在侵权内容,请在下方留言反馈,我们会尽快处理。